3.1. Подключение по SSH c компьютера на Windows

Для подключения к компьютера с Windows, прежде необходимо скачать и установить программу Putty.

3.1.1. Импорт приватного ключа для Putty

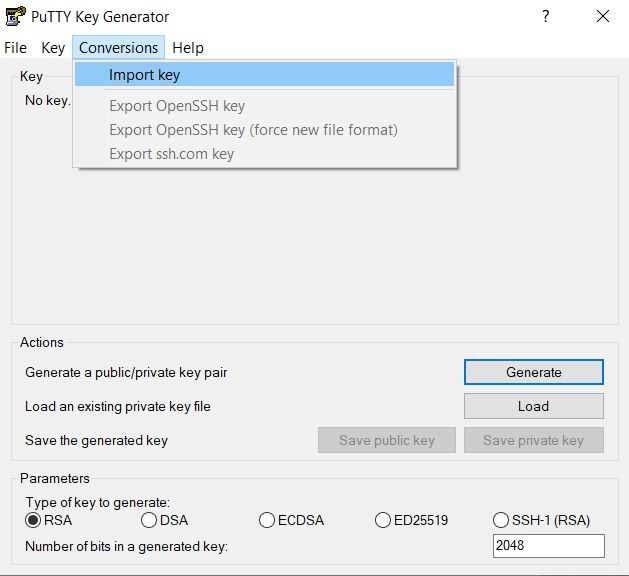

3.1.1.1. После установки Putty, необходимо запустить утилиту PuTTYgen идущую с ней в комплекте, для импорта ключа сертификата в формате PEM, в формат, пригодный для использования в программе Putty. Для этого в верхнем меню выбираем пункт Conversions->Import Key

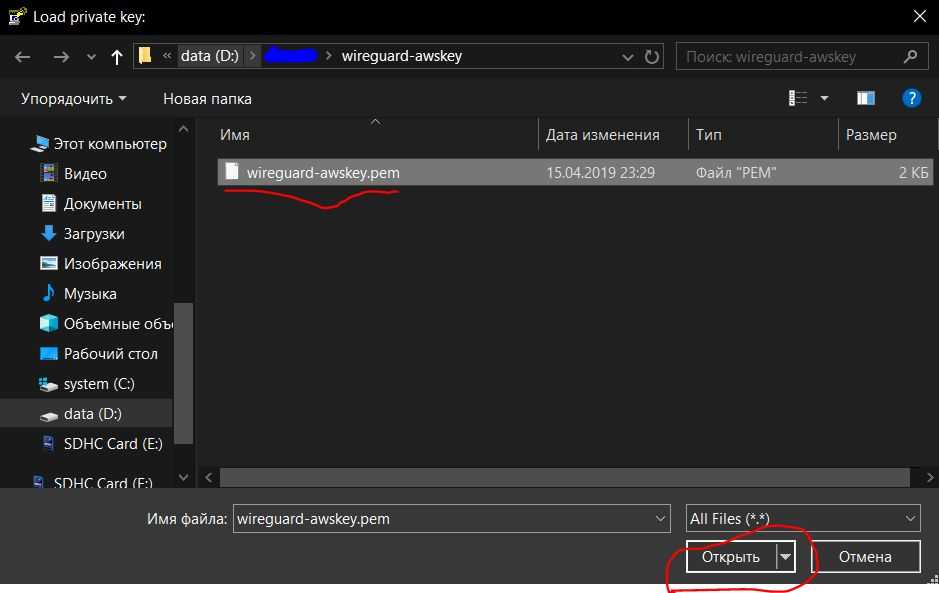

Далее, выбираем ключ, который мы ранее сохранили на этапе 2.1.7.1, в нашем случае его имя wireguard-awskey.pem

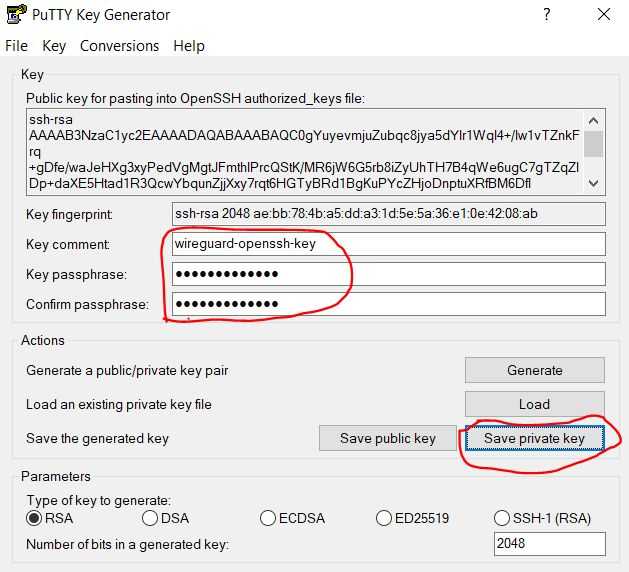

3.1.1.3. Задание параметров импорта ключа

На этом шаге нам необходимо указать комментарий для этого ключа (описание) и задать для безопасности пароль и его подтверждение. Он будет запрашиваться при каждом подключении. Таким образом мы защищаем ключ паролем от не целевого использования. Пароль можно не задавать, но это менее безопасно, в случае, если ключ попадет в чужие руки. После нажимаем кнопку Save private key

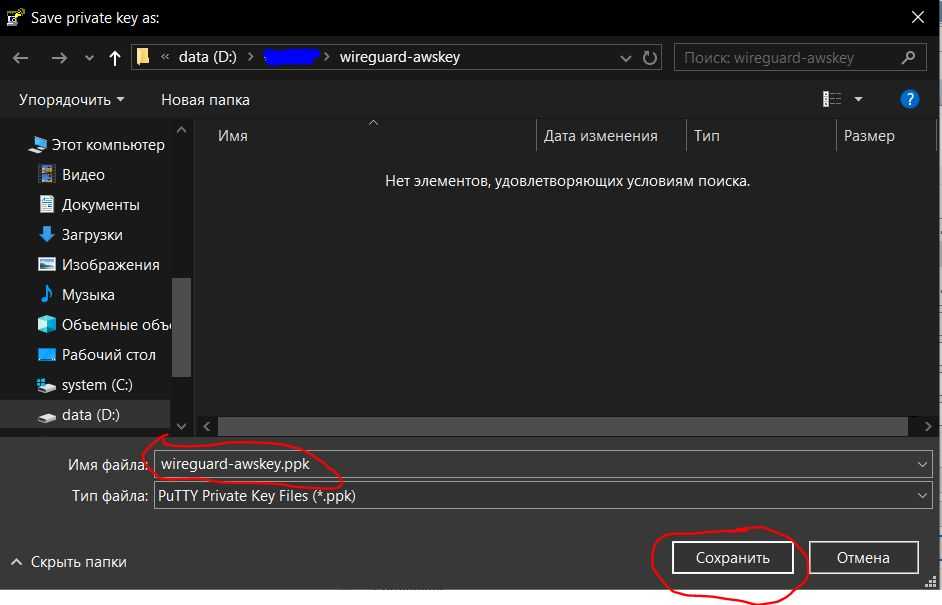

3.1.1.4. Сохранение импортированного ключа

Открывается диалоговое окно сохранения файла, и мы сохраняем наш приватный ключ в виде файла с расширением , пригодного для использования в программе Putty.

Указываем имя ключа (в нашем случае ) и нажимаем кнопку Сохранить.

3.1.2. Создание и настройка соединения в Putty

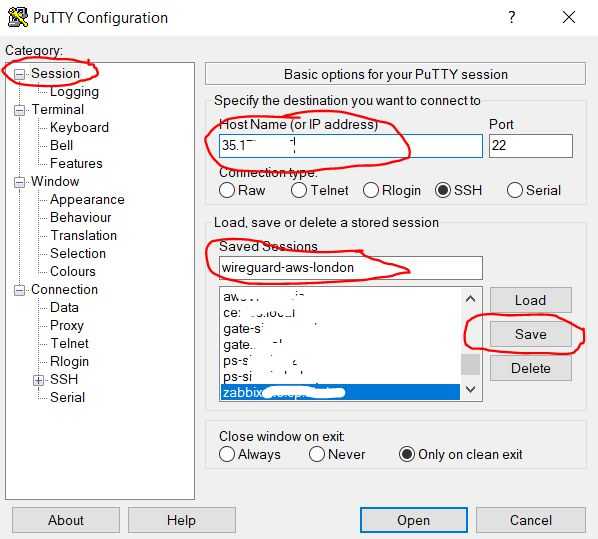

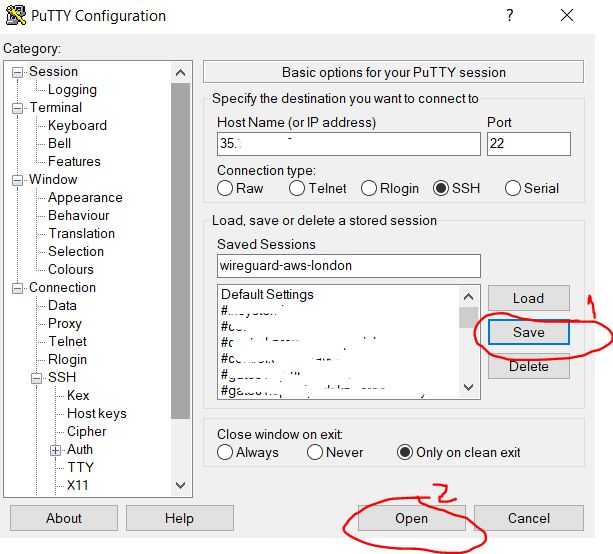

3.1.2.1. Создание соединения

Открываем программу Putty, выбираем категорию Session (она открыта по умолчанию) и в поле Host Name вводим публичный IP адрес нашего сервера, который мы получили на шаге 2.2.3. В поле Saved Session вводим произвольное название нашего соединения (в моем случае wireguard-aws-london), и далее нажимаем кнопку Save чтобы сохранить сделанные нами изменения.

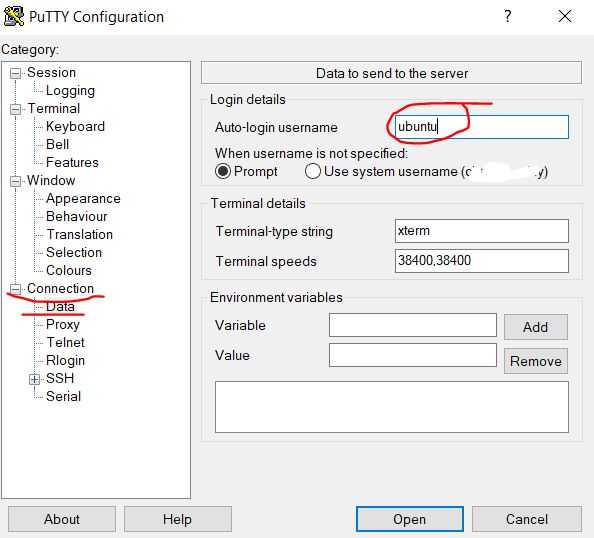

3.1.2.2. Настройка автологина пользователя

Дальше в категории Connection, выбираем подкатегорию Data и в поле Auto-login username водим имя пользователя ubuntu — это стандартный пользователь инстанса на AWS с Ubuntu.

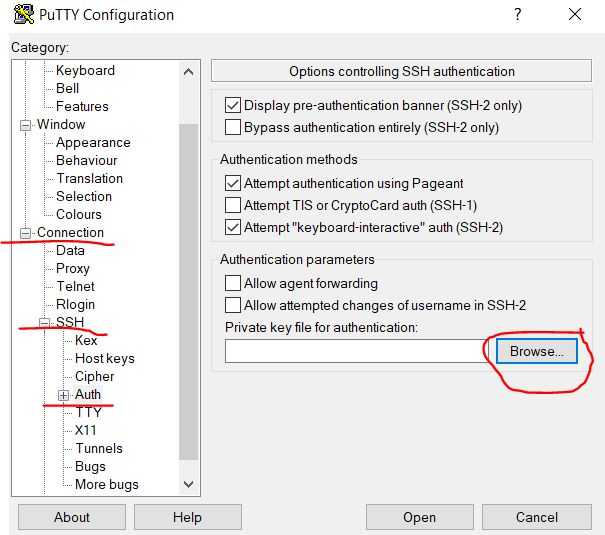

3.1.2.3. Выбор приватного ключа для соединения по SSH

Затем переходим в подкатегорию Connection/SSH/Auth и рядом с полем Private key file for authentication нажимаем на кнопку Browse… для выбора файла с сертификатом ключа.

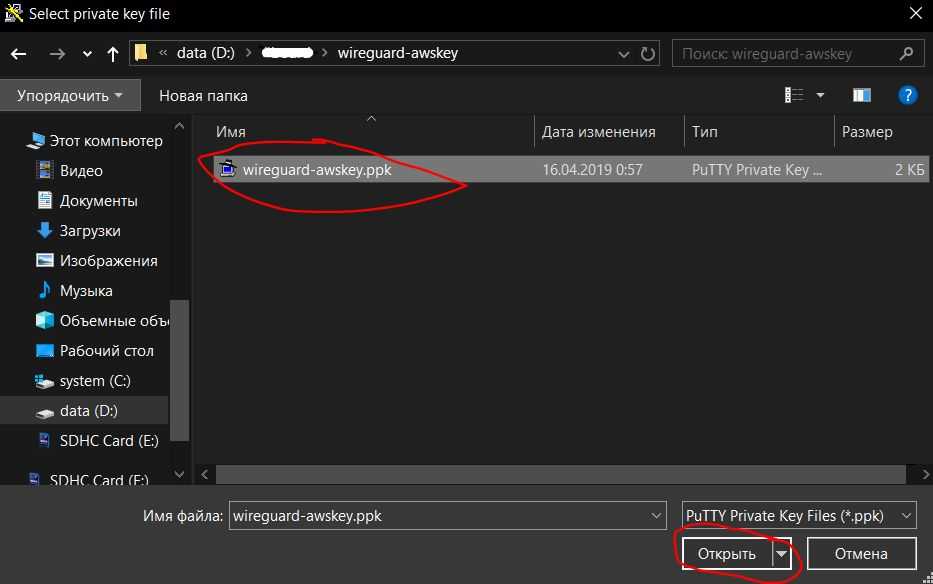

3.1.2.4. Открытие импортированного ключа

Указываем ключ, импортированный нами ранее на этапе 3.1.1.4, в нашем случае это файл wireguard-awskey.ppk, и нажимаем кнопку Открыть.

3.1.2.5. Сохранение настроек и запуск подключения

Вернувшись на страницу категории Session нажимаем еще раз кнопку Save, для сохранения сделанных ранее нами изменений на предыдущих шагах (3.1.2.2 — 3.1.2.4). И затем нажимаем кнопку Open чтобы открыть созданное и настроенное нами удаленное подключение по SSH.

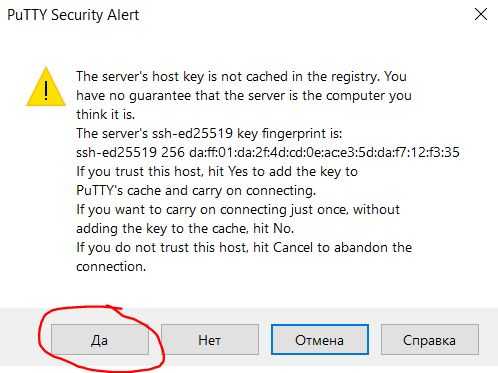

3.1.2.7. Настройка доверия между хостами

На следующем шаге, при первой попытке подключиться, нам выдается предупреждение, у нас не настроено доверие между двумя компьютерами, и спрашивает, доверять ли удаленному компьютеру. Мы нажимем кнопку Да, тем самым добавляя его в список доверенных хостов.

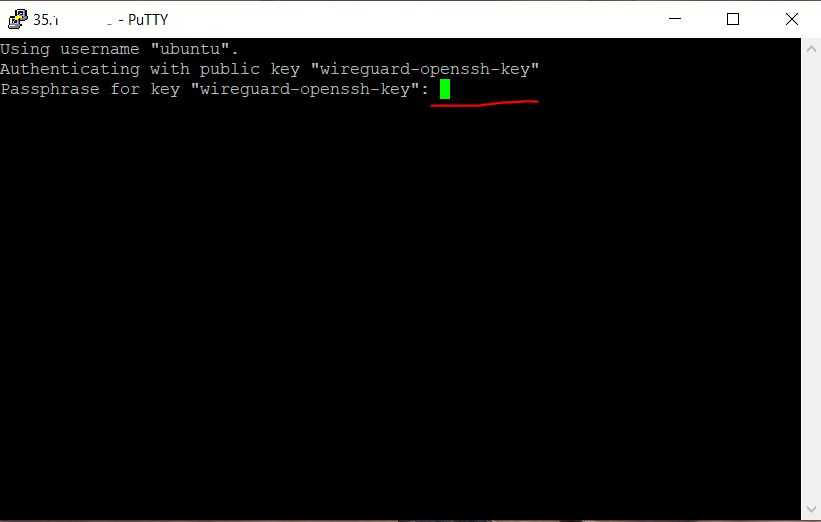

3.1.2.8. Ввод пароля для доступа к ключу

После этого открывается окно терминала, где запрашивается пароль к ключу, если вы его устанавливали ранее на шаге 3.1.1.3. При вводе пароля никаких действий на экране не происходит. Если ошиблись, можете использовать клавишу Backspace.

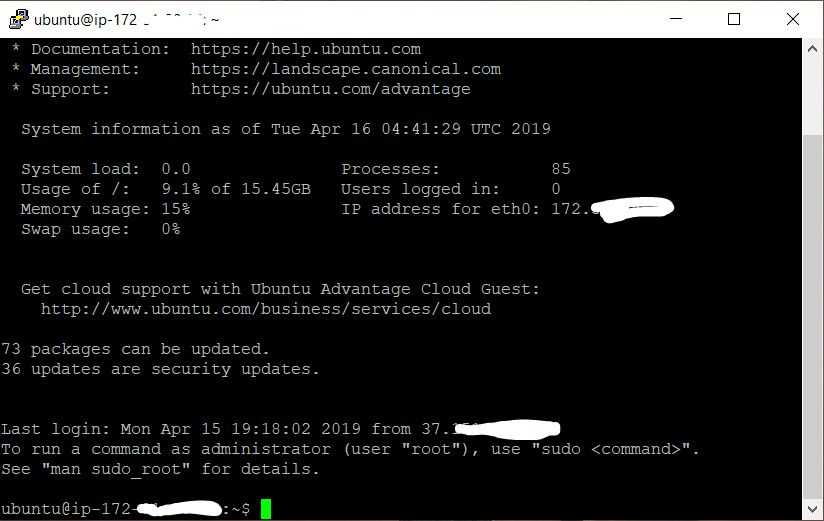

3.1.2.9. Приветственное сообщение об успешном подключении

После успешного ввода пароля, нам отображается в терминале текст приветствия, который сообщает что удаленная система готова к выполнению наших команд.

Наиболее актуальную инструкцию по установке и использованию Wireguard с помощью описанных ниже скриптов можно посмотреть в репозитории: https://github.com/isystem-io/wireguard-aws

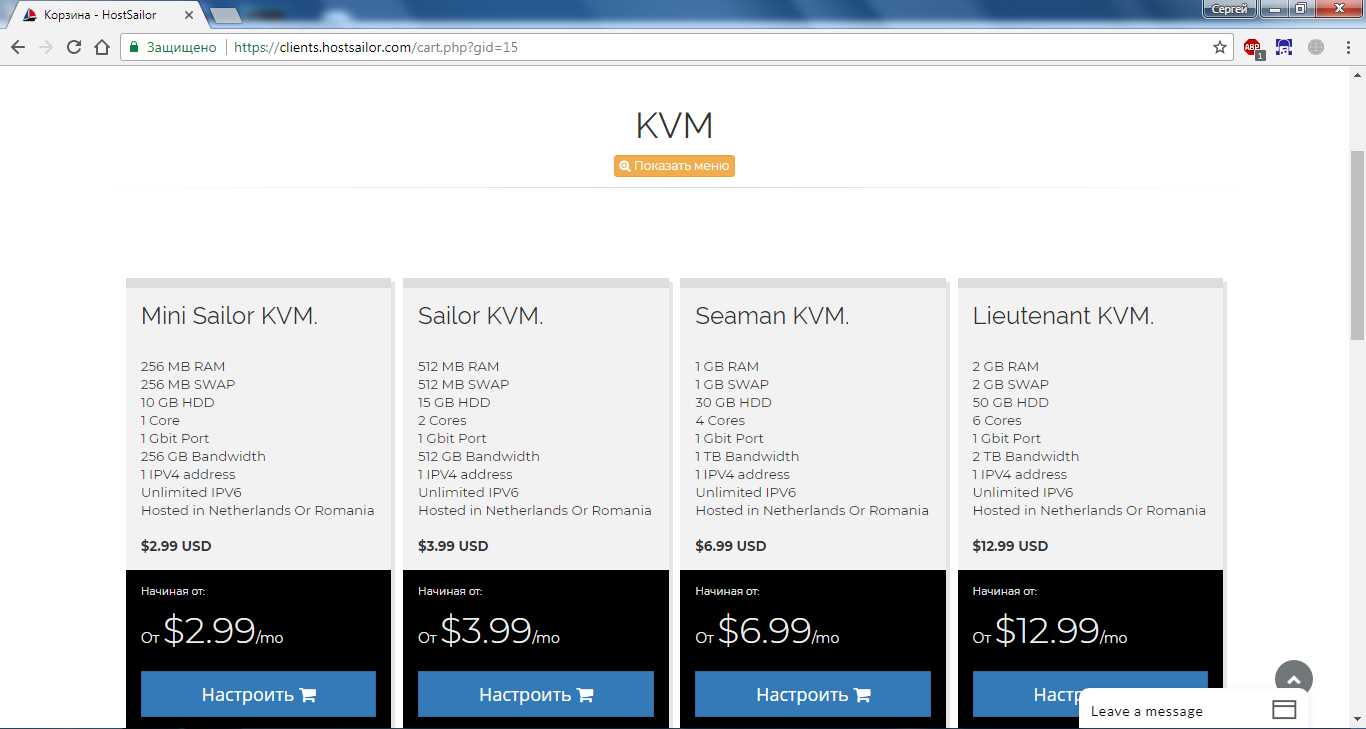

Выбираем хостинг

Для настройки VPN нужен VPS — виртуальный частный сервер. Вы можете выбрать любого хостинг-провайдера, главное, чтобы выполнялись следующие условия:

- Сервер находится в стране, которая не подпадает под юрисдикцию российских органов власти, но находится достаточно близко к вашему реальному местоположению.

- Оперативной памяти (RAM) должно быть не меньше 512 МБ.

- Скорость сетевого интерфейса — 100 МБ/сек и выше.

- Сетевой трафик — 512 ГБ и выше или неограниченный.

Количество выделенного места на жёстком диске и тип накопителя не имеет значения. Найти подходящее решение можно за 3–4 доллара в месяц.

С KVM никаких дополнительных манипуляций производить не придётся, хотя некоторые хостинг-провайдеры и на нём могут ограничить возможность создания VPN. Уточнить это можно также в службе поддержки.

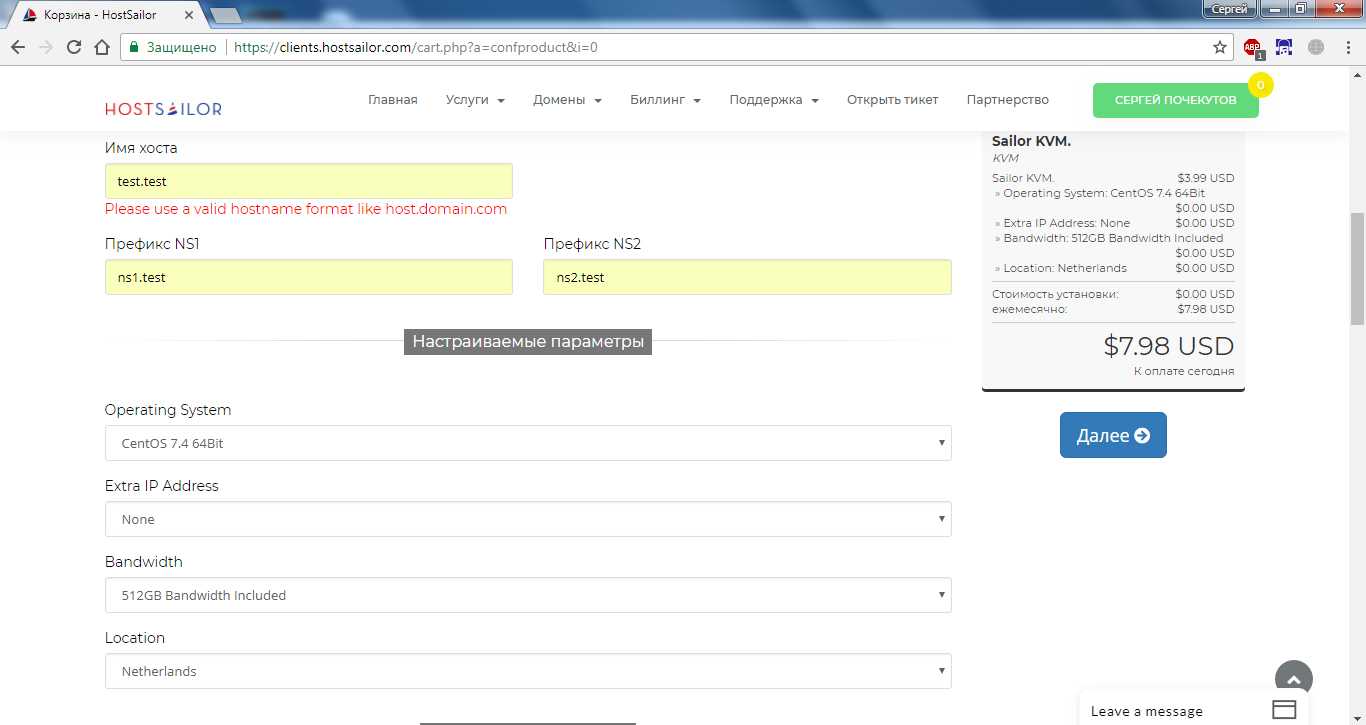

При настройке сервера в пункте «Имя хоста» можно вписать любое значение: например, test.test. Префиксы NS1 и NS2 тоже не важны: пишем ns1.test и ns2.test.

Операционная система — CentOS 7.4 64 bit или любой другой дистрибутив, принципиальных отличий в настройке нет. Сетевой трафик оставьте 512 ГБ или выберите дополнительный объём, если боитесь, что имеющегося не хватит. Локация — чем ближе, тем лучше. Нидерланды подойдут.

После оплаты на почту придёт письмо со всеми необходимыми данными для настройки VPN. Вы приобрели место на сервере другой страны, осталось перенаправить на него весь трафик.

Электронные услуги

Электронными для НДС считают услуги, которые заказчик получает через Интернет.* Исполнитель должен платить НДС (в т. ч. через налогового агента), когда:

- реализует программы для ЭВМ, компьютерные игры, базы данных, обновления и дополнения к ним (передает права пользоваться ими, в т. ч. удаленно). К данным услугам не относится реализация таких активов на материальных носителях (например, на компакт-дисках);

- рекламирует что-то, в том числе с помощью ЭВМ и баз данных, а также предоставляет рекламные места в Интернете;

- размещает предложения о покупке или продаже;

- предоставляет торговые площадки или другие технические, организационные, информационные и иные возможности для контактов и сделок;

- поддерживает и позволяет модифицировать сайты (страницы) пользователей, обеспечивает доступ в Интернет для них и других пользователей;

- хранит и обрабатывает информацию, доступную пользователю;

- предоставляет в режиме реального времени мощности для информации;

- дает доменные имена, оказывает услуги хостинга;*

- администрирует информационные системы, сайты;

- оказывает услуги, получаемые автоматически при вводе данных;

- организует автоматический поиск данных, их отбор и сортировку по запросам, а также предоставляет эти данные пользователям. Примеры – сводки фондовой биржи и автоматизированные переводы в режиме реального времени;

- предоставляет права на электронные книги (издания, публикации), информационные и образовательные материалы, графические изображения, музыкальные и аудиовизуальные произведения (в т. ч. удаленно);

- помогает искать покупателей и предоставляет информацию о них;

- предоставляет доступ к поисковым системам;

- ведет статистику на сайтах.

К электронным услугам для целей обложения НДС не относятся:

- продажа товаров, работ или услуг, которые покупатель заказывает через Интернет, но получает без Интернета (например, почтовая рассылка товаров по заказам, оформленным на сайтах поставщиков);

- консультационные услуги, которые исполнитель оказывает по электронной почте;

- предоставление доступа к сети Интернет.

Настраиваем VPN

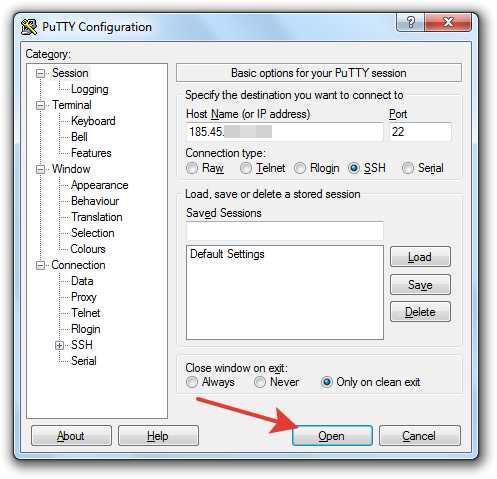

Для подключения к серверу и отправки команд мы будем использовать программу Putty. Мне ссылка на неё пришла в письме с регистрационными данными для хостинга. Скачать программу можно здесь. Putty и её аналоги есть и на macOS, настройки будут идентичными.

Запустите Putty. На вкладке Session в поле Host Name введите IP-адрес, который пришёл в письме, и нажмите Open.

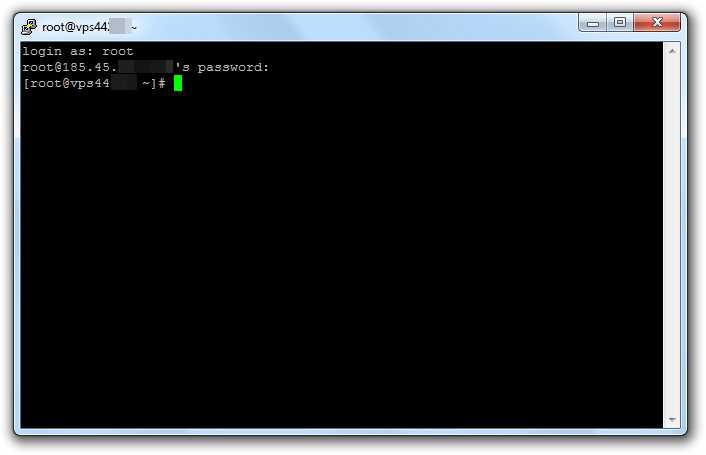

При появлении окна с предупреждением об опасности нажмите «Да». После этого запустится консоль, через которую вы будете отправлять команды серверу. Для начала нужно залогиниться — данные для авторизации также есть в письме от хостера. Логин будет root, его напечатайте руками. Пароль скопируйте в буфер обмена. Для вставки пароля в консоль щёлкните правой кнопкой и нажмите Enter. Пароль не отобразится в консоли, но если вы авторизовались, то увидите информацию о системе или номер сервера.

Между вводом логина и пароля не должно пройти много времени. Если появилось сообщение об ошибке, перезапустите Putty и попробуйте ещё раз.

Для настройки VPN я использовал готовый скрипт OpenVPN road warrior. Этот способ не гарантирует полную анонимность, так что при совершении противозаконных действий пользователя легко найти. Но для обхода блокировки его достаточно. Если все VPN-сервисы перестанут работать, это подключение продолжит функционировать, пока я плачу за хостинг.

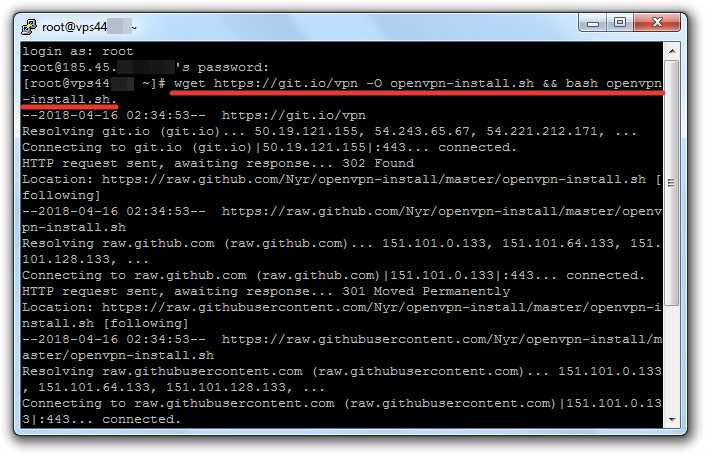

Чтобы использовать скрипт, вставьте в консоль строчку .

После успешного добавления скрипта запустится диалог с мастером настройки. Он самостоятельно находит оптимальные значения, вам останется только согласиться или выбрать подходящий вариант. Все действия подтверждаются нажатием клавиши Enter. Пойдём по порядку:

- IP-адрес должен совпадать с IP-адресом, который вы получили в письме от хостера.

- Протокол оставьте по умолчанию UDP.

- Port:1194 — согласитесь.

- Какой DNS использовать — выберите Google. Сотрите 1, напишите 3 и нажмите Enter.

- Client name — укажите имя пользователя. Можно оставить client.

- Press any key — ещё раз нажмите Enter и дождитесь окончания настройки.

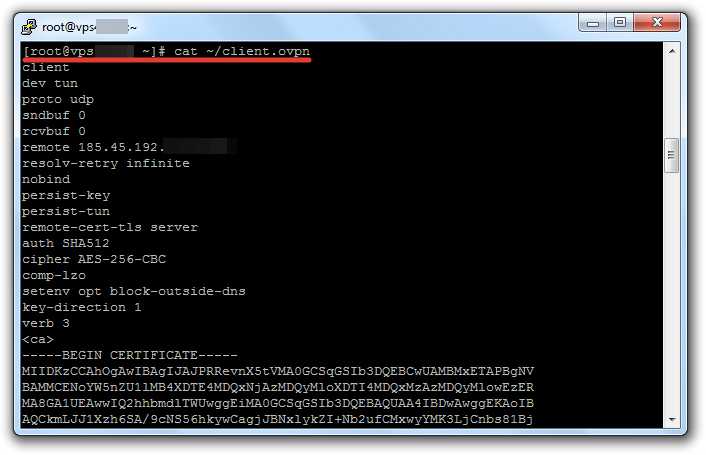

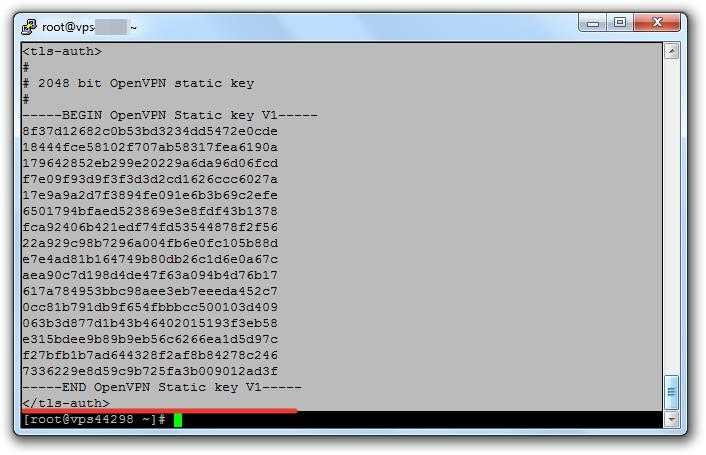

После завершения настройки необходимо создать файл, через который вы будете подключаться к VPN. Введите команду .

В консоли появится содержимое файла. Прокрутите экран наверх к команде и выделите всё, что появилось ниже, кроме последней строчки. Выделение должно закончиться на . Для копирования фрагмента нажмите Ctrl + V.

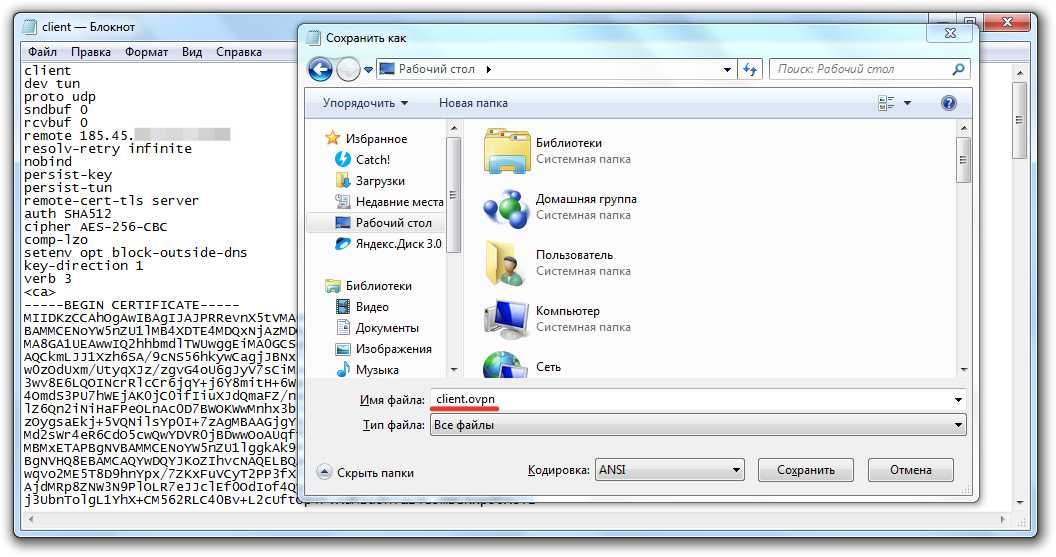

Запустите «Блокнот», вставьте скопированный фрагмент и сохраните файл на рабочем столе с именем client.ovpn.

Откройте меню «Файл», выберите «Сохранить как», установите тип «Все файлы» и введите имя с расширением — client.ovpn.

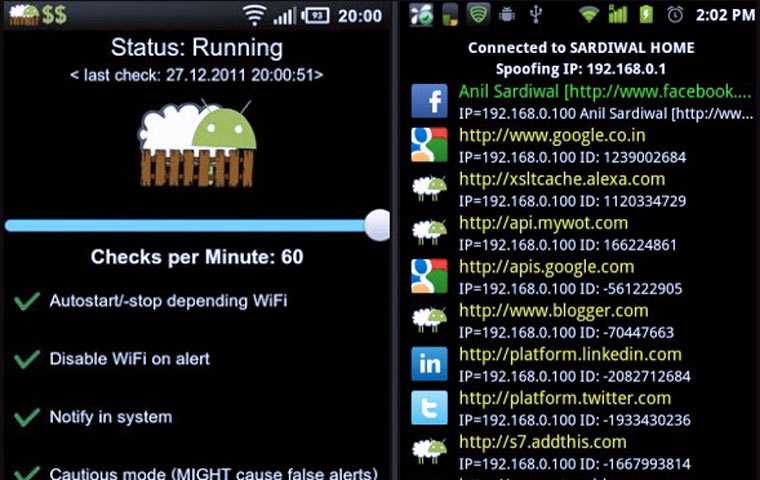

Польза от VPN №3. Безопасность

Если вы иногда используете общественный Wi-Fi, то вам надо позаботиться о шифровании своего трафика. Если публичная Wi-Fi сеть настроена неправильно (а таких, минимум, 20-30% во всем мире), то любой прохожий сможет перехватить данные о вашем трафике с помощью общедоступных программ для компьютера или смартфона.

Да, если общественный роутер настроен по всем правилам, то все будет ОК и без VPN. Но где гарантия, что владельца гостиницы, в которой вы неожиданно остановились, волнует безопасность своих клиентов и он что-то менял в настройках своего роутера после его установки в далеком 2005 году?

OpenVPN

Мы в компании “Актив” искренне любим open source. Выбирая замену Microsoft VPN мы не могли обойти стороной решение OpenVPN. Основным плюсом для нас было то, что решение «из коробки» работает на всех платформах. Поднять сервер в простом случае достаточно просто. Сейчас, используя docker и, к примеру готовый образ, это можно сделать за несколько минут. Но нам хотелось большего. Нам хотелось добавить в проект интеграцию с Microsoft CA, для того, чтобы использовать выданные ранее сертификаты. Нам хотелось добавить поддержку используемых нами токенов. Как настраивать связку OpenVPN и токены описано к примеру вот в этой статье. Сложнее было настроить интеграцию Microsoft CA и OpenVPN, но в целом тоже вполне реализуемо. Получившимся решением мы пользовались около трех лет, но все это время продолжали искать более удобные варианты. Главной возможностью, которую мы получили, перейдя на OpenVPN, был доступ из любой ОС. Но остались еще две претензии: сотрудникам компании нужно пройти 7 кругов ада Microsoft CA для выписывания сертификата, а администраторам по-прежнему приходилось поддерживать достаточно сложную инфраструктуру VPN.

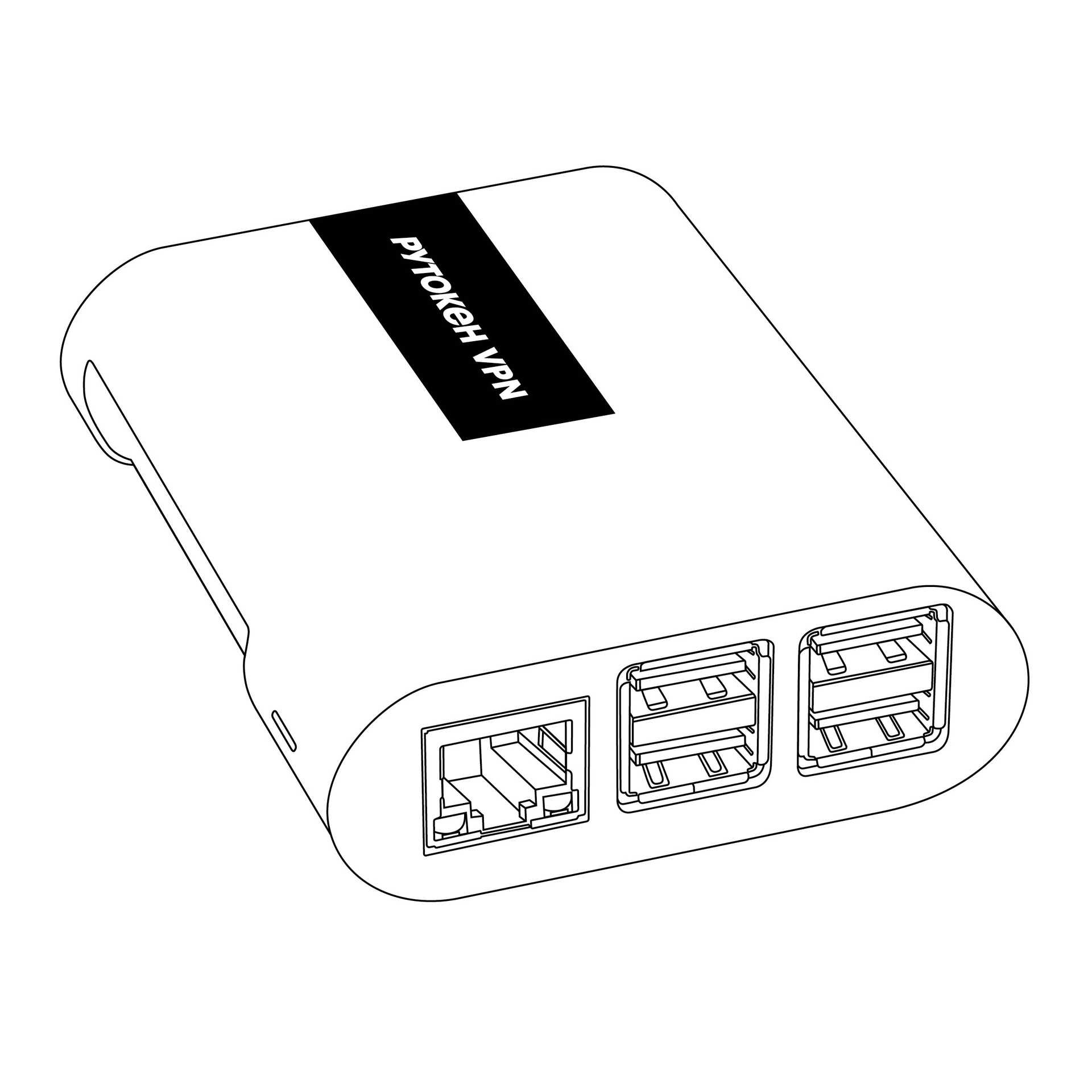

Рутокен VPN

У нас есть знание, как использовать токены в любых операционных системах, у нас есть понимание, как правильно готовить инфраструктуру PKI, мы умеем настраивать разные версии OpenVPN и мы имеем технологии, которые позволяют управлять всем этим удобным для пользователя образом из окна браузера. Так возникла идея нового продукта.

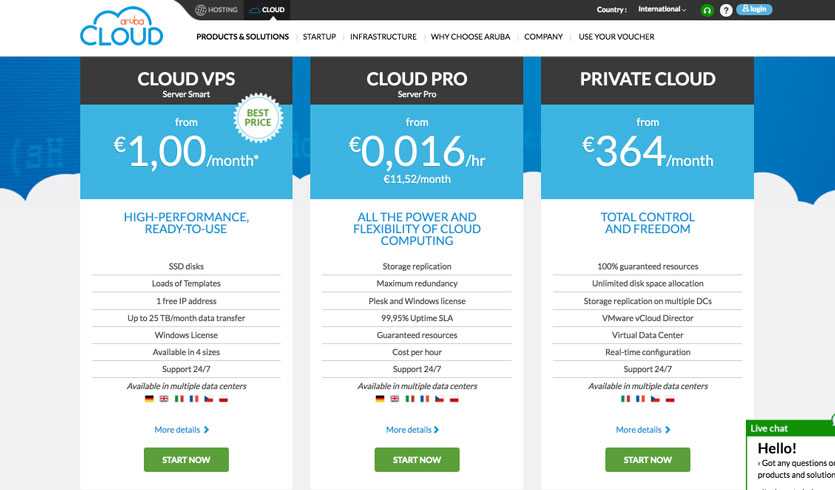

Регистрируемся на ArubaCloud

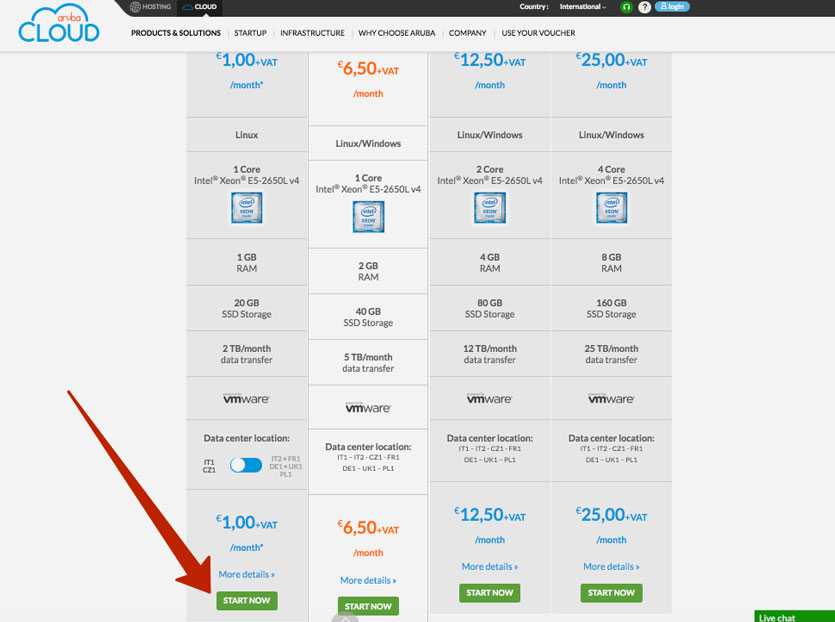

Шаг 1. Открываем сайт ArubaCloud.com. и выбираем самый дешевый тарифный план за 1 евро в месяц. Нажимаем Start Now.

Шаг 2. В списке повторно выбираем тарифный план за 1 евро. При желании, еще раз ознакомьтесь с характеристиками машины, которую получите в качестве удаленного сервера.

При желании, вы всегда можете добавить оперативной памяти и дискового пространства, но, разумеется, за дополнительную плату.

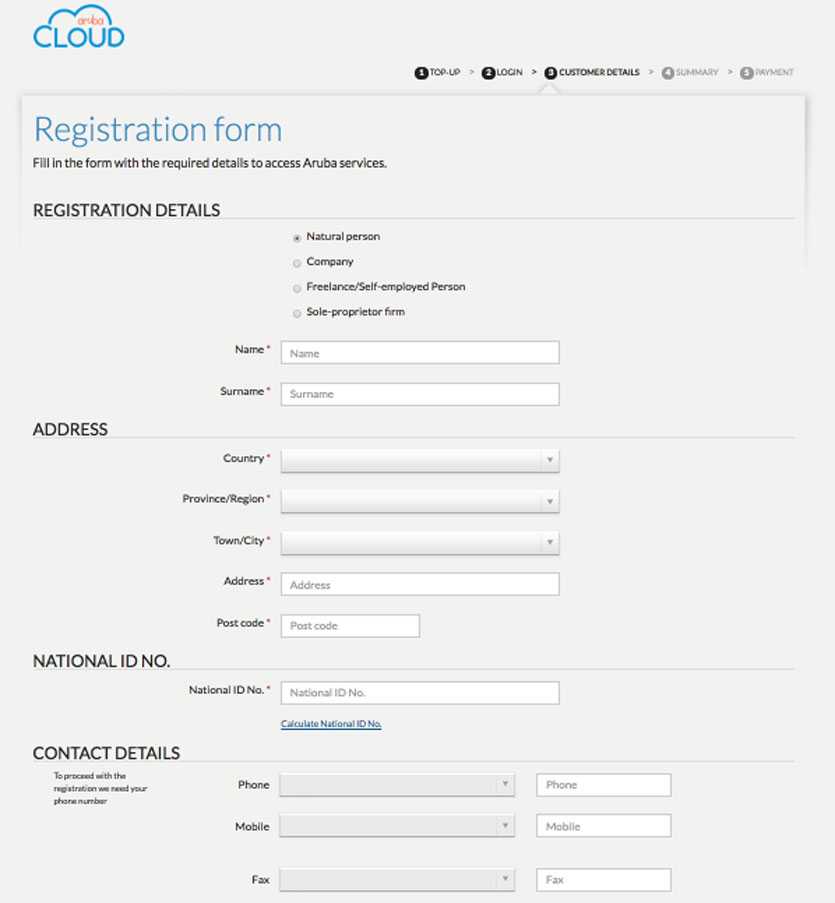

Шаг 3. На следующем этапе выбираете Continue (Продолжить) и выбираете Register. После чего заполняете анкету пользователя.

Все, помеченные красной звездочкой поля, обязательно заполняем. Не забудьте указать действующий номер телефона – на него придет SMS с паролем.

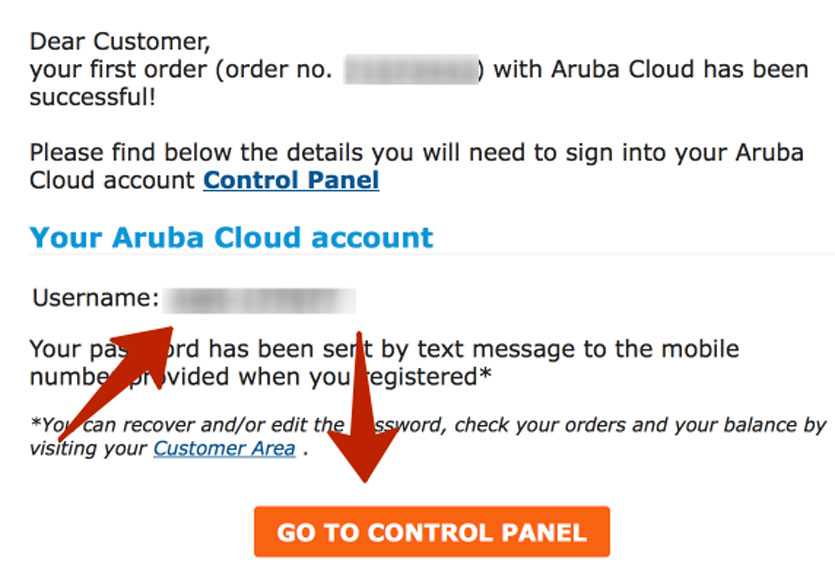

Шаг 4. Через пару секунд на почту придет письмо с логином, а также ссылка на личный кабинет

Обратите внимание, пароль для входа в личный кабинет отправляется в SMS-сообщении

Активация учетной записи может занимать от 10 до 30 минут. Просто подождите.

Переходим в личный кабинет, вводим полученные логин и пароль, и приступаем к созданию удаленного сервера.

Хостинг

Отличительные черты убогого хостинга

- Использование термина VDS вместо VPS. Хоть в самой аббревиатуре нет ничего страшного, это своего рода черная метка, которая практически гарантирует низкий уровень сервиса и интерфейс панели управления из 90-х годов.

- Панель BillManager, ISPmanager и т.д. — эталон переусложненного интерфейса с кучей кнопок, непонятных меню. Процесс заказа сервера в таких панелях выполняется в несколько этапов. Панель управления самим сервером обычно находится на отдельном от панели заказа поддомене, с отдельным логином-паролем, переход в которую осуществляется не самым очевидным способом. Процесс заказа или изменения услуги превращается в настоящие мучение, часто требующее обращение в техподдержку. Если процедура заказа сервера требует больше нескольких кликов и занимает больше двух минут — это плохой хостинг.

- Интерфейс панели управления BillManager — отличительная черта устаревшего хостинга

- Непонимание принципов IPv6. Многие хостеры выделяют один IPv6-адрес и требуют плату за каждый дополнительный. Сеть /64 будет стоить квинтиллионы долларов.

- Виртуализация OpenVZ.Большинство коммерческих VPS-провайдеров OpenVZ используют интерфейс venet, и панели, которые не позволяют назначать подсеть IPv6-адресов на отдельный контейнер, а только по одному отдельному адресу (/128) на интерфейс. Такие адреса нельзя нормально раздавать клиентам VPN.

Разница между VPN для личного использования и VPN для бизнеса

Большинство VPN для личного использования просто не подходят для мира бизнеса — например, из-за ограниченности возможностей учетной записи, или из-за надежности серверов, или из-за каких-то других факторов. Но есть и VPN-сервисы, созданные специально для бизнеса, и плюсы от работы с ними бесспорны и очевидны.

Надежные сервисы: VPN-сервисы для личного использования подключают к одному серверу сразу тысячи пользователей, из-за чего скорость подключения падает, порой даже слишком сильно. VPN-сервис для бизнеса предоставит вашей компании выделенный сервер, благодаря чему вы сможете наслаждаться более высокими скоростями и большей надежностью подключений, чем могут предложить вам любые публичные серверы.

Также вы получите выделенный IP-адрес, и тогда ваши сотрудники смогут зайти на ваши серверы из любой точки мира. Это оптимальный вариант для компаний с большим количеством офисов или удаленных сотрудников.

Поддержка множество устройств: когда на вас работают сотни сотрудников, нет никакого смысла останавливать выбор на VPN-сервисах, поддерживающих не больше 5-6 одновременных подключений. VPN для бизнеса позволят вам подключить к защищенной сети всех, кого нужно, и не регистрировать для этого десятки и сотни учетных записей.

Управление: практически все VPN для бизнеса предлагают своим клиентам доступ к ПО, позволяющему управлять подключениями и настройками пользователей на уровне всей компании сразу, а не менять их для каждого отдельного устройства. Процесс установки таких программ от бизнес-VPN организован максимально удобным образом, многие сервисы даже предлагают приоритетный круглосуточный доступ к техподдержке или даже закрепят за вами собственного системного администратора, который будет вам помогать.

Масштабируемость: услуги бизнес-VPN можно при необходимости масштабировать как в большую, так и в меньшую сторону. Эта гибкость позволяет VPN-сервисам адаптироваться к постоянно меняющимся потребностям бизнеса.

3. Windscribe

Щедрый лимит данных в 10 Гб, поддерживает торрент-сети, всегда бесплатно

Сервис Windscribe попал в наш список лучших бесплатных VPN благодаря щедрому лимиту использования данных в целых 10 Гб. Каждый месяц бесплатные подписчики получают 10 Гб трафика и могут получить дополнительные 5 Гб, написав в Твиттере о компании. Можно также дополнительно получить 1 Гб бесплатного трафика каждый месяц, приводя друзей.

Большинство серверов Windscribe поддерживают торрент-сети.

Как платные, так и бесплатные подписчики имеют доступ ко всем функциям и возможностям сервиса Windscribe, включая режим R.O.B.E.R.T (блокировщик рекламы и вредоносных программ). Компания имеет подробную политику конфиденциальности, в которой четко описано, какие данные они сохраняют, а также безлоговую политику. Сервис Windscribe также может похвастаться мастерской защитой и шифрованием данных.

Windscribe предлагает пользователям десктопное приложение и расширение для веб-браузера. Интерфейс программы дружелюбный и понятный, здесь есть несколько способов техподдержки на выбор, включая онлайн-чат и руководства по настройке.

Кроме ограничения трафика, бесплатный аккаунт Windscribe ограничивает вас количеством доступных серверов — всего в 10 из 50 доступных странах. Почитайте, что пользователи думают о сервисе Windscribe.

Windscribe доступен на следующих платформах:

macOS, iPhone, Windows, Linux, Chrome и Firefox

Плюсы бесплатной версии

Поддерживает торрент-сети для неограниченного доступа к вашим любимым развлечениям

- Трафик ограничен 10 Гб в месяц (но это более щедрое предложение, чем у большинства других бесплатных сервисов)

- Ограничен доступ к сети серверов по сравнению с платной версией

- Пока VPN-приложение подключено, собираются некоторые данные

Топ 5 хостингов нашего рейтинга

- рейтинг хостинга

Достоинства: надежная компания, быстрый хостинг, широкий спектр услуг

- рейтинг хостинга

Достоинства: современный и надежный хостинг, доступные цены

- рейтинг хостинга

Достоинства: легкие в настройке и управлении сервера с идеальным сочетанием цены, производительности и надежности

- рейтинг хостинга

Достоинства: Отличная панель управления, низкие цены, грамотная техподдержка

- рейтинг хостинга

Достоинства: Быстрый, по-европейски надежный хостинг

- Fornex

- HostIQ

- Gmhost

- Ukraine

- Fozzy

В современных отечественных дата-центрах применяются надежные системы хранения информации, высокие показатели бесперебойной и стабильной работы достигаются благодаря дублированию различных элементов инженерной инфраструктуры, реализовано полноценное гарантированное резервное копирование.

Тем не менее, клиенты иногда прибегают к услугам иностранных дата-центров. Почему так?

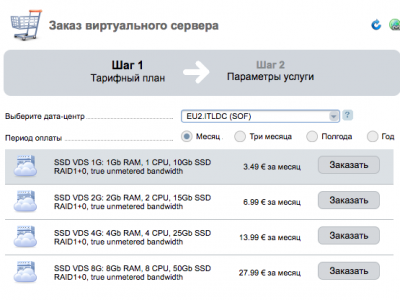

Запускаем собственный VPN-сервер на SSD VDS за пару минут

Май 31, 2017class=»vcard author author_name»>DmitryБез рубрики

Мы стараемся сделать использование наших услуг проще и доступнее — ведь SSD VDS заказывают не только суровые UNIX-администраторы, управляющие своими серверами через черные прямоугольники терминалов Один из вариантов для сохранения времени и сил наших пользователей — это предоставление готовых, уже настроенных под определенну задачу SSD VDS. Попробуем рассказать, как можно буквально за пару минут получить готовую SSD VDS, подготовленную для использования в качестве личного VPN-сервера.

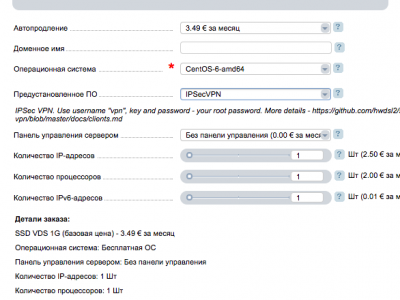

Следущим шагом — выбор операционной системы и других параметров. Оставляем Centos 6 или Centos 7 — на выбор, а вот в «Предустановленном ПО» выбираем желаемый вариант VPN:

Таких вариантов сейчас два — OpenVPN AS и IPSec VPN. Первый вариант (мы писали о нем ранее в нашем блоге) требует установки клиентского программного обеспечения, оно доступно для Windows, Mac, Android, IOS. Среди преимуществ OpenVPN можно отметить обычно более стабильную работу через различные варианты публичных сетей (в кафе, торговых центрах).

Второй же вариант, IPSec (L2TP) VPN — более стандартный, так как все необходимое для установки подключения уже есть во всех операционных системах, как на смартфонах, так и на обычных компьютерах. Выберем именно этот тип VPN, закажем и оплатим виртуальный сервер.

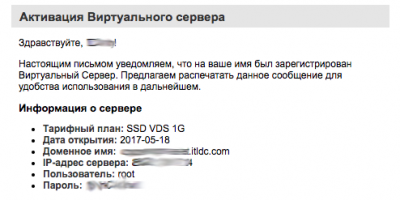

Через несколько минут на электронную почту, указанную при регистрации, поступит письмо с параметрами доступа:

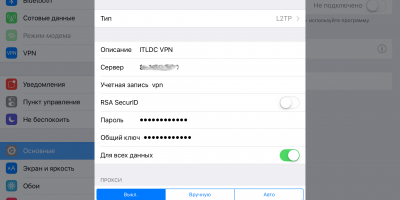

Сохраним его, так как для следущего шага нам будет нужен указанный в письме пароль и, конечно, IP-адрес нашего сервера. Попробуем настроить VPN-клиент на Apple iPad. Переходим в «Настройки» — «Основные» — «VPN» — «Добавить конфигурацию VPN». Указываем тип подключения L2TP, описание — например, «ITLDC VPN», в поле «Сервер» указываем IP-адрес нашей VDS. Пароль и «Общий ключ» — это наш пароль root из письма об активации услуги. Не забудем сдвинуть ползунок и включить опцию «Для всех данных»:

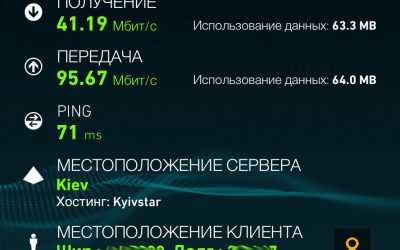

На этом настройка закончена, можно подключаться и пользоваться своим собственным VPN. Сделаем небольшой тест с нашего iPad, который подключен к обычному городскому Интернет-провайдеру, в качестве роутера — TP-Link Archer C7. Вот проверка скорости с помощью приложения Speedtest без VPN:

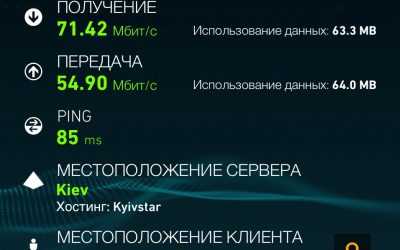

А ниже — проверка скорости с использованием VPN. Фактически — те же цифры, причем один из параметров — лучше, чем при прямом подключении:

Внимательный читатель заметит, что значение ping достаточно высоко. Да, это так и это означает, что наш тест сделан в совершенно реальной обстановке — сам iPad находится в ~2000км от VPN-сервера, а расстояние между VPN-сервером и тестовым узлом — около 600км. Прекрасная скорость — а значит, и комфортная работа!

Хотите начать использовать собственный VPN прямо сейчас?

Закажите любой виртуальный сервер на SSD-дисках, введите купон VPN-ON-VDS и постоянная скидка 10% у вас в кармане! Если же предпочитаете OpenVPN — можно выбрать и такой вариант VPN или попросить поддержку помочь. Присоединяйтесь!

IPv6

Почему нужно выделять минимум /64 на каждый конечный узел

- Для простоты. Согласно , сеть /64 является рекомендуемым блоком для всех конечных узлов, будь то домашний интернет или хостинг. Это 2⁶⁴, или восемнадцать квинтиллионов IP-адресов. Такой подход избавит от путаницы и угадывания, как именно настроена сеть на каждом отдельном узле.

- Меньшее потребление памяти на маршрутизаторах. Сетевому администратору достаточно маршрутизировать на ваш одну большую подсеть, а не несколько мелких.

- Не ломает протокол автоконфигурации . Если вы, вдруг, захотите сделать полноценную локальную сеть (L2) поверх интернета, в ней будет корректно работать IPv6.

- По логике Email-провайдеров, крупных сайтов вроде Google и Facebook, один клиент — одна /64 сеть. Поэтому, если хостер выдает разным клиентам адреса из одного диапазона /64, вас могут заблокировать за действия, которые совершили соседи по диапазону.

- IPv6-адреса не должны продаваться поштучно. Это глупость, потому что минимальный рекомендованный блок /64, который должен выдаваться бесплатно, будет стоить квинтиллионы денег, даже если цена за один IP-адрес будет один рубль.